E-Mail-Verschlüsselung mit S/MIME

3. März 2015 | Hinterlassen sie einen Kommentar

S/MIME (Secure / Multipurpose Internet Mail Extensions)

S/MIME (Secure / Multipurpose Internet Mail Extensions) ist ein Standard für die Verschlüsselung und Signatur von E-Mails. Im Unterschied zur ebenfalls verbreiteten Alternative PGP (Symantec bzw. OpenPGP) ist S/MIME in praktisch jeglicher E-Mail-Software für Desktop und Mobilgeräte bereits integriert.

Um S/MIME zu nutzen, braucht es einen privaten Schlüssel und ein dazu gehöriges öffentliches Zertifikat, welches von einer öffentlich bekannten Zertifizierungsstelle (z.B. SwissSign oder Comodo) ausgestellt und signiert wurde. Vergleichbar mit Website-Zertifikaten für HTTPS hängt auch hier die Anerkennung der Vertrauenswürdigkeit (durch das E-Mail-Programm, den Browser usw.) von dieser Zertifizierungsstelle, genauer dessen Standardverbreitung in den verschiedenen Betriebssystemen ab. Eine weite Verbreitung lässt sich der Anbieter auch entsprechend höher vergüten, aber kostenlose Zertifikate sind meist bereits ausreichend für private Zwecke.

Wie mit PGP wird auch mit S/MIME für die Verschlüsselung vorausgesetzt, dass Sender und Empfänger diese Variante verfügbar und konfiguriert haben. Zum Senden einer verschlüsselten E-Mail an einen Empfänger, wird immer zuerst dessen öffentlicher Schlüssel sowie das Zertifikat benötigt. Bei S/MIME bekommen Sie diesen jedoch ganz automatisch, sobald diese Person Ihnen einmal ein mit S/MIME signiertes E-Mail gesendet hat. Es empfiehlt sich daher auch, jedes E-Mail mit S/MIME signiert zu versenden, um den eigenen öffentlichen Schlüssel breit zu streuen und verfügbar zu machen.

Für die Entschlüsselung ist immer der passende private Schlüssel notwendig, welcher natürlich nur in der Hand der jeweiligen Person sein sollte. Es braucht normalerweise kein zusätzliches Passwort, weshalb umso mehr darauf geachtet werden sollte, dass nur die jeweilige Person Zugriff auf den entsprechenden Benutzer-Account hat und Desktop- oder Mobilgeräte durch ein Passwort bzw. PIN geschützt sind. Sollte der private Schlüssel abhanden oder in falsche Hände geraten, muss dieses Zertifikat umgehend bei der jeweiligen Zertifizierungsstelle für ungültig erklärt werden (revoke). Danach wird ein neues Zertifikat und ein neuer Schlüssel generiert. E-Mails, welche für den alten Schlüssel verschlüsselt wurden, können nur gelesen werden, solange der private Schlüssel noch vorhanden bleibt. Der alte Schlüssel sollte also nicht gelöscht werden, sofern er noch vorhanden ist.

S/MIME und PGP sind zwei weitgehend unabhängige Mechanismen zur E-Mail-Verschlüsselung und -Signierung. Es können jedoch zumindest auf Desktop-Rechnern nach Wunsch auch beide Arten installiert und genutzt werden. Beide Varianten sind für alle gängigen Betriebssysteme (Windows, OS X und Linux) verfügbar. S/MIME hat jedoch einen grossen Vorteil und ist auf allen Betriebssystemen ohne Zusatzsoftware nutzbar. PGP ist sowohl als kommerzielle Lösung (Symantec Desktop Email Encryption) als auch als frei verfügbare Variante (OpenPGP) erhältlich. OpenPGP bietet aber vergleichsweise weniger Bedienungskomfort. Auf Mobilgeräten hingegen ist eigentlich nur S/MIME verfügbar und praktikabel. Auf aktuellen iOS und Android Versionen ist S/MIME ohne wesentliche Einschränkungen nutzbar. Mit Windows Phone (Stand 8.1) ist S/MIME nur für Microsoft Exchange Konten verfügbar.

Beantragung

Da während des Beantragungsprozesses der private Schlüssel lokal vom Browser generiert wird (im Falle von COMODO und anderen), sollte die Beantragung unter OS X mit Safari und unter Windows mit dem Internet Explorer erfolgen. Dadurch wird der generierte private Schlüssel automatisch im richtigen Schlüsselbund abgelegt und dies erspart einem nachträgliche Arbeit.

Für erste Tests und private Zwecke reicht ein kostenloses Zertifikat von Comodo völlig aus. Es muss dabei nur ein Name ohne Umlaute, die korrekte und gültige E-Mail-Adresse, auf welche das Zertifikat lauten soll, sowie ein Revocation-Passwort für Widerrufszwecke definiert werden. Dieses kommt bei einem allfälligen Verlust des Schlüssels zum Tragen und sollte daher entsprechend sicher abgelegt werden.

Für eine kommerzielle Nutzung empfehlen wir Zertifikate von kommerziellen Anbietern, wie beispielsweise das SwissSign Silver. Kostenpunkt ab ca. 20 CHF pro Jahr und Adresse. Erweiterte Zertifikate (z.B. SwissSign Gold) enthalten noch weitere Verifizierungsschritte wie beispielsweise die validierte Firmen-Zugehörigkeit und ist mit entsprechendem Administrationsaufwand verbunden.

Import und Export

Im Falle von Comodo kommt nach wenigen Sekunden per E-Mail der Link und das Passwort für den Download des öffentlichen Zertifikats. Diese .p7s Datei kann per Doppelklick in die Standard-Schlüsselverwaltung des Betriebssystems importiert werden (persönlich, «Anmeldung» bzw. «Eigene Zertifikate»).

Das Zertifikat kann nur gemeinsam mit dem im ersten Schritt automatisch abgelegten privaten Schlüssel, zum Entschlüsseln und Signieren verwendet werden. OS X zeigt beide Einträge zusammen unter Schlüsselbund > Anmeldung > Zertifikate an. Dort kann das Zertifikat und der Schlüssel gemeinsam auch per Kontextmenü als .p12 Datei passwortgeschützt exportiert werden und so auf weitere Geräte z.B. per E-Mail verteilt werden. Dort einfach diese .p12 Datei per Doppelklick öffnen und das zuvor definierte Passwort für den Import eingeben.

Unter Windows wird der private Schlüssel und das Zertifikat im «Zertifikat Manager» (certmgr.msc) gespeichert. Aus diesem kann das Zertifikat, zusammen mit dem privaten Schlüssel, ebenfalls exportiert werden. Hierfür muss der Zertifikat Manager mithilfe des Startmenus aufgerufen oder über die Internet Optionen im Internet Explorer. Unter Eigene Zertifikate > Zertifikate liegt das Zertifikat zusammen mit dem Schlüssel. Nun muss im Kontextmenu unter Alle Aufgaben exportieren gewählt werden. Dies startet ein Wizard bei welchem zuerst weiter geklickt wird. Anschliessend wird man gefragt, ob nur das Zertifikat oder auch der Private Schlüssel exportiert werden soll. Dies mit Ja bestätigen und weiter drücken. Die nächste Seite kann mit weiter übersprungen werden. Nun muss nur noch ein Passwort und anschliessend der Speicherort definiert werden.

Nach dem Import eines Zertifikats muss der E-Mail Client unbedingt jeweils kurz beendet und dann neu gestartet werden, damit das Zertifikat und damit die Bereitschaft für S/MIME erkannt wird.

E-Mails verschlüsseln und signieren

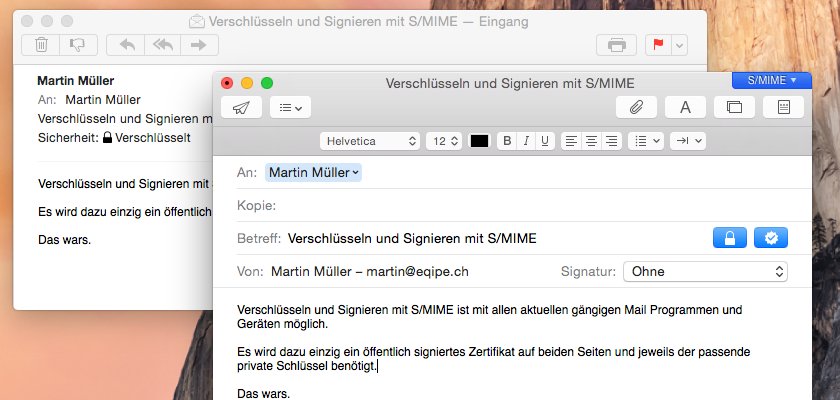

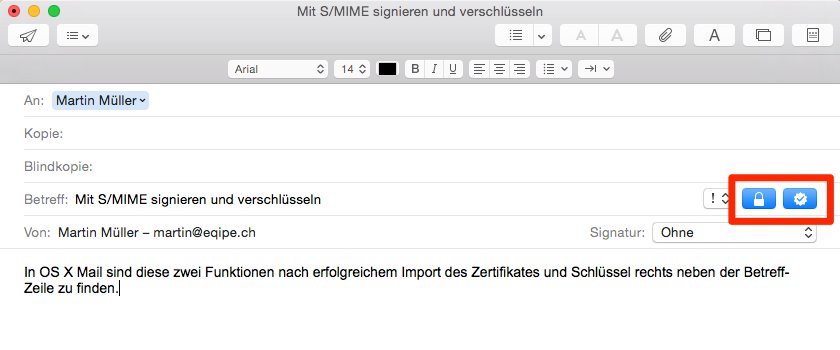

OS X Mail: Beim Erstellen einer neuen E-Mail mit dem Absender des zuvor erstellten Zertifikats, tauchen nun oben rechts das Menü «S/MIME» sowien neben dem Betreff zwei neue Symbole zum Signieren und Verschlüsseln auf. Wie bereits anfangs erwähnt, lohnt es sich alle E-Mails signiert zu versenden. Verschlüsselung steht hingegen nur zur Verfügung, wenn Sie das öffentliche Zertifikat vom gewünschten Empfänger bereits haben (signiertes E-Mail erhalten).

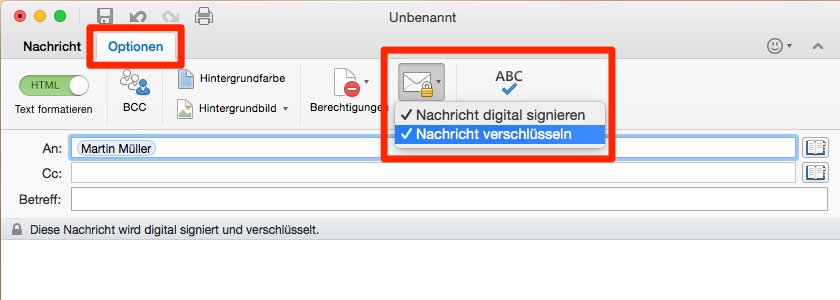

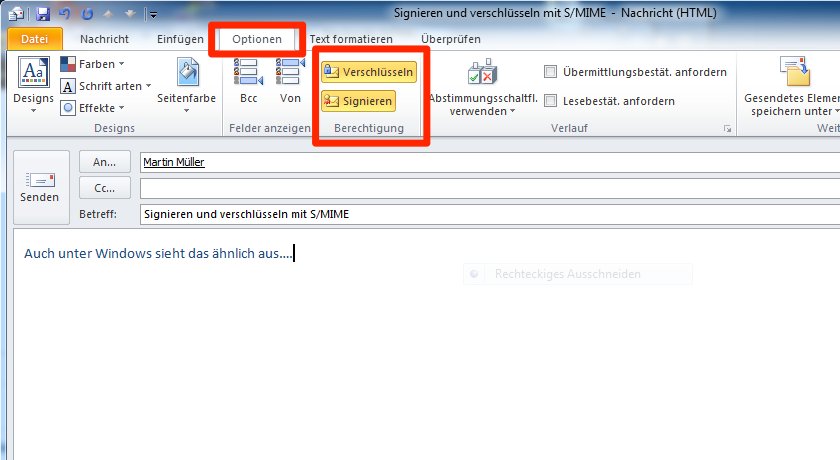

In Outlook sind die Signatur- und Verschlüsselungsoptionen etwas versteckt: Beim Erfassen einer neuen Nachricht, findet man die Buttons zum Signieren und Verschlüsseln unter dem Tab Optionen (Outlook 2010/2013 und Outlook for Mac 2016).