Ransomware: CryptoLocker und WannaCry als unterschätzte Gefahr

15. Mai 2017 | Hinterlassen sie einen Kommentar

Eine aktuelle IT-Infrastruktur darf sich nicht mehr nur auf einen guten Virenschutz oder eine streng konfigurierte Firewall verlassen, denn die aktuell grössten Risiken nutzen andere Wege, um ein System zu kompromittieren. Spätestens seit der jüngsten und bisher weitreichendsten Verbreitung von Schadsoftware durch «WannaCry», sollten auch KMU in der Schweiz die Risiken solcher Angriffe nicht mehr unterschätzen. In diesem Artikel möchten wir daher über Lösegeld-Software, sogenannte Ransomware aufklären (Engl. Ransom = Lösegeld).

Erpressen leicht gemacht

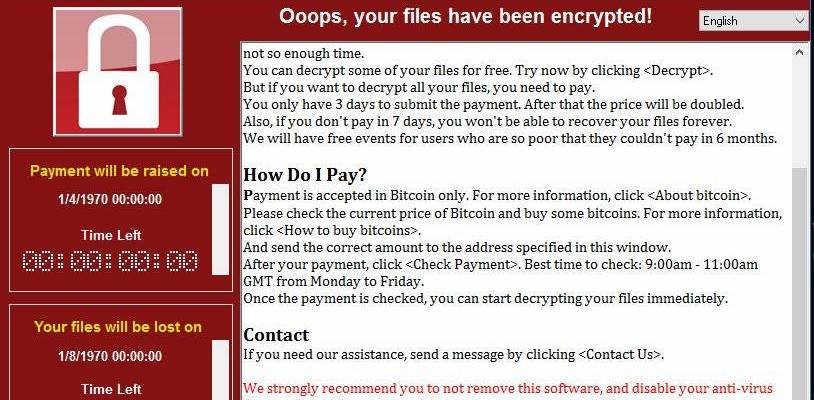

Ransomware wie WannaCry, CryptoLocker oder Locky verschlüsselt in wenigen Minuten zehntausende wertvolle Dokumente auf allen erreichbaren Laufwerken und Netzwerkfreigaben im System. Für die Entschlüsselung wird der geschädigte dann zur Kasse gebeten, meist in Form von anonymer Überweisungen in Bitcoins. Wer dann in der Notlage bezahlt, hat oftmals den doppelten Schaden: Die Erpresser liefern keine Schlüssel, denn sie wissen meist selbst nicht, wie die Dateien wieder zu entschlüsseln sind.

Es gibt den 100 prozentigen Schutz aber...

Nur ein seriöses Backup schützt zu 100 %, indem nach der Attacke der letzte Datenstand vor der Verschlüsselung eingespielt wird. Dies bedeutet aber meist dennoch Datenverlust, da die zwischenzeitlich verarbeiteten Daten nicht mehr vorhanden sind. Zusätzlich ist ein Recovery-Vorgang eines kompletten Systems meist sehr zeitaufwändig für den IT-Support und somit auch kostspielig. Je nach Umgebung ist auch mit einem Produktivitätsunterbruch von einigen Stunden oder sogar Tagen zu rechnen. Der Schaden durch eine Ransomware-Attacke kann also ein sehr grosses Ausmass annehmen und weitreichende Folgen, auch für Kunden und Partner mit sich ziehen.

Sind meine Daten in der Cloud geschützt?

Auch ein «Cloud Backup» im Sinne einer Dropbox, Microsoft OneDrive oder ähnlichem hilft bei Ransomware nicht weiter, weil die lokalen, verschlüsselten, Dokumente meist automatisch und sofort auch die Cloud-Versionen überschreiben. Die meisten Cloud-Anbieter haben dann normalerweise kein Backup zur Hand, ausser es wird explizit darauf hingewiesen wie dies z.B. bei unseren Cloud-Speicherlösungen Nextcloud und ownCloud der Fall ist.

Auch erreichbare lokale Vorgängerversionen, sogenannte Windows Schattenkopien, werden meist ebenfalls gelöscht und bieten daher keine Sicherheit.

Warum hilft mein Antivirenprogramm nicht?

Diese Art von Infektionen wird in der Regel von Antivirenprogrammen nicht erkannt, weil meist normal übliche Makros in Office-, PDF- oder anderen Dokumentarten versteckt werden und beim Öffnen den Verschlüsselungsvorgang starten.

Diese problematischen Makros spielen mit gewissen CRM-, Leistungserfassungs- oder sonstigen Dokumentenmanagement-Lösungen wie z.B. WinJur besonders negativ zusammen: Dokumentvorlagen enthalten meist eigene unsignierte Makros. Um nun dem User bei jedem Öffnen Warnungen zu ersparen, werden die globalen Richtlinien zum Öffnen von Makros auf “erlaube alles sofort und ohne zu fragen” angepasst, was fatale Folgen haben kann. Denn damit steht auch dem Öffnen verseuchter Dokumente nichts mehr im Weg.

Was hilft denn nun?

Gegen Ransomware wie WannaCry oder Cryptolocker, wie auch gegen alle anderen (IT-)Gefahren, gibt es keinen hundertprozentigen Schutz aber es gibt neben Sensibilisierungsmassnahmen auch technische Lösungen, welche das Risiko beträchtlich minimieren können:

1) Auf Ebene der Workstations kann durch gezielte Einschränkungen und Richtlinien präventiv viel gegen potentielle Infektionen unternommen werden. Dafür existieren Tools wie CryptoPrevent, dabei können aber Nebenwirkungen nicht ausgeschlossen werden und daher sind diese nicht immer anwendbar.

2) Ein Windows Fileserver kann ausserdem in Echtzeit und ohne messbare Leistungseinbussen auf verdächtige Muster und Dateinamen überwacht werden. Mit solchen Regeln können verdächtige Aktionen sofort blockiert und falls gewünscht, gleich auch die jeweiligen Benutzer gesperrt werden. Diese Massnahmen erreicht man auf einem Windows Server sogar mit Bordmitteln wie dem «Ressourcen Manager für Dateiserver» ab Windows Server 2008.

3) Software laufend aktuell halten: Schadsoftware nutzt meist bekannte Sicherheitslücken in Betriebssystemen, um einzudringen. Mit einem aktuellen System öffnet man den Kriminellen keine Hintertürchen.

Werden diese Schutzmechanismen gegen Ransomware fachmännisch implementiert, bleiben die Daten auf dem überwachten System meist unberührt und die Anschaffung von zusätzlichen Sicherheitslösungen oder weiterer kostenpflichtiger Software ist gar nicht erst nötig.